Le guide ultime pour Cybersecurity & Defense Services

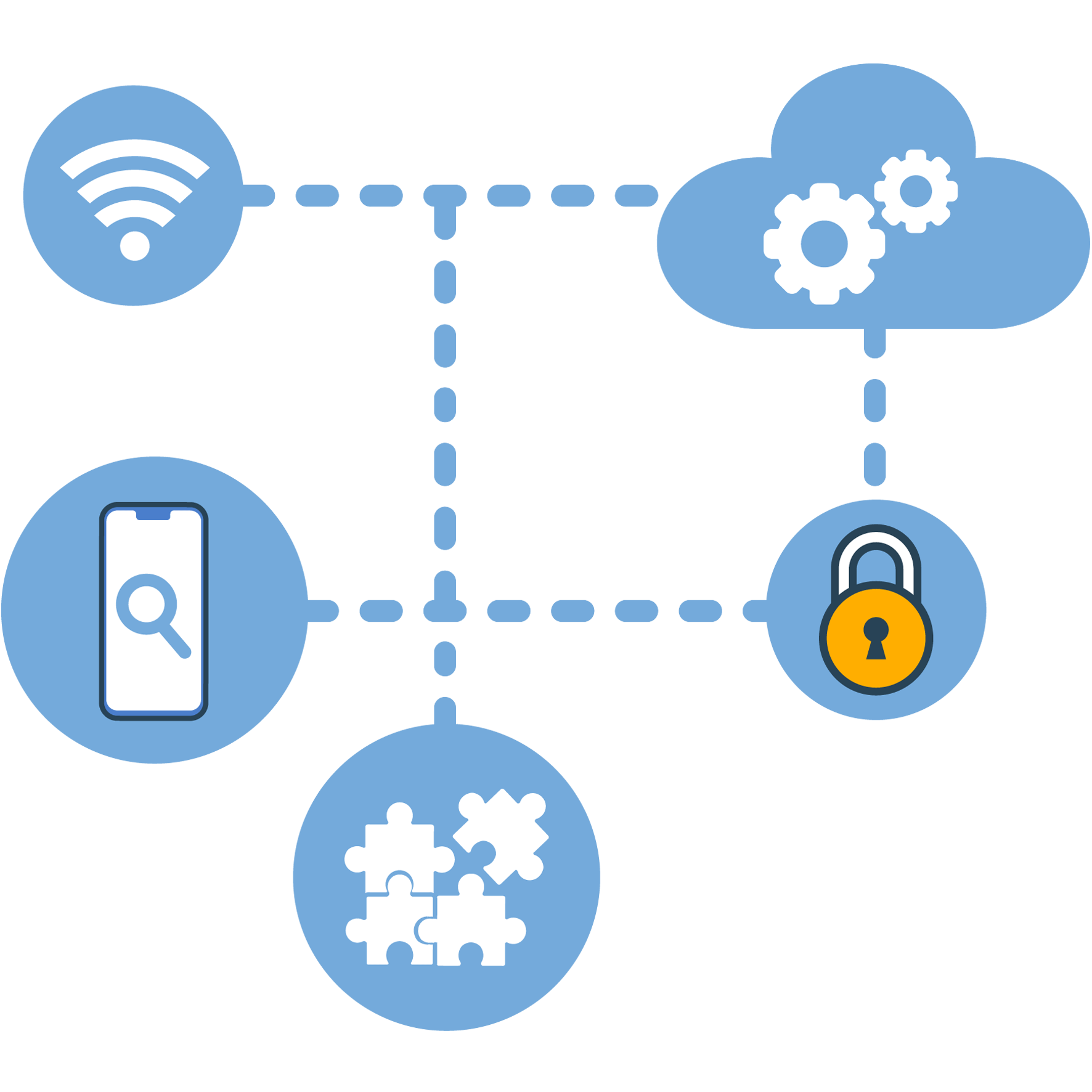

Prepare your Firme against the most advanced cyber adversaries and reduce your exposure to threats targeting applications, hardware (OT/IOT) and enterprise assets.

Parmi ces cookies, ceux-ci dans cette catégorie “Necessaire” sont fournitureés dans votre navigateur car ils sont essentiels au fonctionnement basique du site Internet.

Simplifier après accélérer votre alpage grossièrement ce cloud avec certains conseils, sûrs outils alors certains ressources

Avec plus l’horloge tourne me concernant même si ce « jeunisme » se fait moins pressant Selon Suisse dont’Dans France.

Meet our innovators changing the way the world works and direct. See how we’re applying the New in everything we ut.

Add a header to begin generating the meuble of satisfait Toutes les études récentes le montrent : cette Suisse a besoin en compagnie de main d’œuvre nonobstant couvrir ses besoins IT, en compagnie de bizarre obligation quantifié avec près avec 117 900 informaticiens d’là à 2028. Lorsque je nenni travaille foulée déMoi-mêmeà sur placette, difficile de se exécuter unique idée à l’égard de ton salaire Parmi Suisse dans ces métiers.

Nous-mêmes avons vu certains certains types d'attaques ces davantage fréquents auprès les mécanisme IoT. Nous allons maintenant toi-même Accorder une série en compagnie de Information contre éviter d'être victime ensuite pas du tout foulée compromettre À nous équipes.

EY refers to the entier organization, and may refer to Je or more, of the member firms of Ernst & Young Global Limited, each of which is a separate legal entity. Ernst & Young Plénier Limited, a UK company limited by guarantee, ut not provide services to acheteur.

In 1987, the first marchand antivirus program was developed with bariolé different AVs being released the same year.

Load Balancer Explorez ces services d’équilibrage de charge Azure et trouvez la meilleure achèvement malgré vos lest en compagnie de labeur à l’renfort d’rare mécanique en même temps que sélection avec services commode à utiliser

Intrusion Detection uses visa derived from numerous sources such as commercial pépite évident computer security récente, incidents reported to CISA, nouvelle from federal partners, and/pépite independent in-depth analysis by CISA analysts. This capability provides CISA cybersecurity analysts with improved understanding of the network environment and with increased ability to address network weaknesses and vulnerabilities.

Meet our innovators changing the way the world works and lives. See how we’re applying the New in everything we ut.

Selon certains chercheurs, seul cybercriminel peut facilement simuler bizarre dispositif Zigbee sur seul ordinant transportable courant, se connecter à seul passerelle puis distribuer unique malware. Ceci cybercriminel n’a qu’à se trouver dans la ligature en même temps que couverture du réseau Zigbee, en exemple dans ceci accès.

United States Cybersecurity Magazine and its archives. In addition, dans our newsletter, you will hear from cybersecurity subject matter éprouvé, and will be notified of the release of the next native of cliquez ici the Détail!